Vertrauen ist gut, Kontrolle ist besser – dieses Sprichwort bringt auf den Punkt, was das Zero-Trust-Sicherheitsmodell in der IT propagiert. Statt blindem Vertrauen herrscht methodischer Zweifel: Kein Gerät, kein Benutzer und keine Anfrage werden als vertrauenswürdig angenommen, ohne vorherige Prüfung. Interessanterweise spiegelt dieser Ansatz eine uralte philosophische Haltung wider – den Skeptizismus, insbesondere in der Form von René Descartes’ radikalem Zweifel (Vgl. insbesondere Meditationen über die Erste Philosophie (Originaltitel: Meditationes de prima philosophia), 1641 u. Abhandlung über die Methode (Discours de la méthode), 1637). Was lehrt uns also die Philosophie des Zweifelns über IT-Architekturen? In diesem Artikel verbinden wir das Zero-Trust-Modell mit den Ideen des philosophischen Skeptizismus. Wir zeigen, wie das bewusste Infragestellen jeder Annahme im Netzwerk zum Schlüssel für robusten Schutz wird, und fragen zugleich, ob dabei ein gesundes Maß an Vertrauen verloren geht.

Zero Trust: Sicherheitsmodell des radikalen Zweifels

Zero Trust ist ein modernes Sicherheitskonzept, das auf einem einfachen, aber wirkungsvollen Prinzip beruht: Vertraue niemandem – überprüfe alles[1]. Im Gegensatz zu traditionellen IT-Modellen, bei denen das interne Firmennetz als vertrauenswürdig galt, geht Zero Trust davon aus, dass jeder Zugriff überprüft werden muss – unabhängig davon, ob er von außen oder von innen erfolgt[1].

Prinzipien und Ursprünge von Zero Trust

Im Kern wurde das Zero-Trust-Paradigma aus dem „Assume Breach“-Ansatz entwickelt[2]. Man geht also vorsorglich vom schlimmsten Fall aus: Ein Angreifer könnte sich bereits im System befinden. Folglich erhalten alle Benutzer, Geräte und Dienste nur die minimal nötigen Rechte – und diese auch nur nach erfolgter Authentifizierung und Prüfung[2][1]. Nichts und niemand genießt implizites Vertrauen.

Die entscheidenden Grundpfeiler des Zero Trust sind:

- Strikte Identitätsprüfung: Jeder Nutzer und jedes Gerät muss seine Identität eindeutig nachweisen, idealerweise durch mehrstufige Authentifizierung (MFA)[1].

- Least Privilege-Prinzip: Jede Entität bekommt nur so viele Zugriffsrechte, wie unbedingt für die Aufgabe nötig – nicht mehr[1]. Dadurch bleibt die potenzielle Schadenswirkung begrenzt, selbst wenn eine Entität kompromittiert wird.

- Kontinuierliche Verifikation: Es bleibt nicht bei einer einmaligen Anmeldung. Der Kontext wird laufend überwacht – etwa ob sich ein Gerät plötzlich ungewöhnlich verhält[1]. Vertrauen „läuft ab“ und muss ständig neu verdient werden.

- Netzwerksegmentierung: Die IT-Umgebung wird in viele kleine Zonen aufgeteilt. Sollte ein Angreifer doch eindringen, kann er sich nicht ungehindert lateral im gesamten Netzwerk bewegen[1]. Dieses Mikro-Perimeter-Konzept begrenzt Ausbreitung von Angriffen.

Diese Prinzipien machen deutlich, dass Zero Trust weit mehr als nur eine konkrete Technologie ist – es ist eine Denkweise[1]. Jede Entscheidung basiert auf überprüfbaren Fakten, nicht auf Annahmen oder Vorschuss-Vertrauen[1].

Warum Zero Trust? Die veränderte Bedrohungslage

Der Aufstieg von Zero Trust als Leitmodell ist eng mit der veränderten IT-Landschaft verknüpft. Klassische Sicherheitsarchitekturen zogen einen festen „Schutzwall” um das Unternehmensnetzwerk – alles dahinter (also intern) wurde weitgehend als sicher angenommen. Doch diese Grenzziehung ist in Zeiten von Cloud-Services, Mobile Work und hochentwickelten Angreifermethoden obsolet geworden[1]:

- Entgrenzte Netzwerke: Mitarbeiter arbeiten remote, greifen von Heimnetzwerken oder unterwegs auf Firmendaten zu. Partnerfirmen sind via APIs angebunden, Cloud-Dienste liegen außerhalb der eigenen Firewall. Es gibt kein klares „Innen“ und „Außen“ mehr, das man als Grundlage für Vertrauen nehmen könnte[1].

- Angriffe über gekaperte Konten: Viele Attacken erfolgen heutzutage über vermeintlich legitime Zugänge, z.B. gestohlene Passwörter oder kompromittierte Mitarbeiterkonten[1]. Ein Angreifer kann also mit gültigen Credentials ins System gelangen und dann Schaden anrichten, solange man ihn gewähren lässt.

- Insider Threats: Wie die Statistik oben zeigt, gehen etwa 1/5 der Datenpannen auf das Konto interner Beteiligter – sei es aus Böswilligkeit oder Fahrlässigkeit[3]. „Innen = sicher“ gilt daher nicht; Mitarbeiter mit Zugriffsrechten können absichtlich oder unabsichtlich zur Gefahr werden.

- Hohe Angriffsrate & Komplexität: Cyberangriffe sind so zahlreich und ausgefeilt wie nie. Während früher einzelne Viren und Würmer die Hauptgefahr waren, sehen sich Unternehmen heute mit komplexen APTs, Ransomware-Wellen und Social-Engineering-Angriffen konfrontiert. Die Zahl und Komplexität der Angriffe nimmt stetig zu[1]. Gleichzeitig sind Unternehmen stärker vernetzt als je zuvor – was die Angriffsfläche vergrößert[1]. Traditionelle Schutzmaßnahmen wie einfache Firewalls oder VPN reichen oft nicht mehr aus[1].

Zero Trust ist die Antwort auf diese Herausforderungen: Statt auf das Prinzip „Drinnen = sicher, Draußen = gefährlich“ zu setzen, wird jeder Zugriff als potenziell riskant eingestuft und erst nach Prüfung erlaubt[1]. Dieser Ansatz schützt nicht nur vor externen Angreifern, sondern insbesondere auch vor „Insider Threats“ – also Bedrohungen, die innerhalb des Unternehmens entstehen[1].

Vorteile und erforderlicher Wandel

Konsequent umgesetzt kann Zero Trust die Sicherheit deutlich erhöhen: Angriffe werden präventiv erschwert und das Schadensausmaß im Ernstfall reduziert[2]. Unternehmen behalten die Kontrolle darüber, wer wann auf welche Systeme zugreift, und erreichen höhere Transparenz[1]. Auch bei Cloud-Nutzung und Remote-Arbeit bleibt das Schutzniveau hoch, da die Sicherheit an der Identität und konkreten Berechtigung hängt – und nicht am Standort des Zugriffs[1].

Allerdings erfordert Zero Trust auch einen teils mühseligen Wandel. Bestehende IT-Strukturen müssen überdacht, Berechtigungen granular verwaltet und Prozesse angepasst werden[1]. Anfangs ist der Aufwand hoch, und die Umstellung greift in organisatorische Abläufe ein. Zero Trust ist keine „Install-and-forget“-Lösung, sondern ein fortlaufendes Programm[2][1], das kontinuierliche Pflege und Anpassung verlangt, um mit neuen Bedrohungen Schritt zu halten[1].

Nicht zuletzt muss die Akzeptanz bei den Mitarbeitern gewonnen werden. Zusätzliche Authentifizierungen oder striktere Richtlinien können als lästig und einschränkend empfunden werden, vor allem wenn sie den Arbeitsfluss behindern[1]. Hier zeigt sich bereits eine erste Spannung zwischen Sicherheit und Vertrauen, auf die wir später zurückkommen: Wird Zero Trust falsch implementiert, fühlen sich Nutzer bevormundet und suchen womöglich Schlupflöcher, was die Sicherheit letztlich untergräbt. Doch zunächst wenden wir uns der philosophischen Seite des Themas zu und beleuchten die Tradition des Zweifelns.

Philosophischer Skeptizismus: Lernen vom Zweifel

Der Skeptizismus in der Philosophie ist eine Denkrichtung, die sich durch prinzipiellen Zweifel an der Möglichkeit absolut sicherer Erkenntnis auszeichnet[4]. Skeptische Philosophen hinterfragen, ob der Mensch tatsächlich verlässliches Wissen erlangen kann, und sie stellen die Grundlagen von Überzeugungen und sogenannten Wahrheiten radikal infrage[4].

Descartes’ Methode des radikalen Zweifels

Ein berühmter Vertreter des methodischen Zweifelns ist der französische Philosoph René Descartes (1596–1650). Descartes ist insbesondere für sein Konzept des radikalen Zweifels bekannt. Sein Ansatz war: Alles, was sich auch nur irgendwie bezweifeln lässt, soll angezweifelt werden[5].

Descartes begann damit, sämtliche seiner bisherigen Überzeugungen auf den Prüfstand zu stellen. Er fragte sich zum Beispiel, ob seine Sinne ihn täuschen könnten – etwa ob das, was er sieht, wirklich real ist, oder ob ein „böser Dämon“ ihm nur eine Illusion vorgaukelt. Er ging sogar so weit zu zweifeln, ob die Außenwelt überhaupt existiert. Diese gedankliche Radikalkur hatte das Ziel, zum Kern unbezweifelbarer Gewissheit vorzudringen: Wenn alle Unsicherheiten ausgesiebt sind, was bleibt dann übrig?

Bekanntlich führte diese Überlegung Descartes zu der Erkenntnis „Cogito, ergo sum“ – „Ich denke, also bin ich“. Egal woran er zweifelte, die Tatsache, dass er zweifelte und dachte, bewies seine eigene Existenz als denkendes Wesen[5]. Alles andere konnte eventuell Illusion sein, aber dass es ihn gibt, der da gerade zweifelt, war unanzweifelbar. Dieses „Cogito“ wurde für Descartes das sichere Fundament, auf dem er neues Wissen aufbauen wollte.

Wichtig im Kontext unseres Themas ist weniger das Ergebnis dieses Denkweges, sondern die Methode selbst: Descartes’ rigide Skepsis, sein kompromissloses Infragestellen jeder Annahme[5]. Er verwarf jede Behauptung, für die es nicht letztgültige Beweise gab. Diese Herangehensweise – nichts ungeprüft gelten zu lassen – bildet eine Parallele zur Haltung im Zero-Trust-Modell, wie wir gleich sehen werden.

Doch bevor wir den Bogen schlagen, schauen wir kurz auf die ethische Dimension des Zweifels in der Philosophie. Skepsis war historisch nicht nur eine Erkenntnismethode, sondern auch eine Lebenshaltung. Bereits in der Antike betonten Skeptiker wie Pyrrhon von Elis die Idee der Epoché – des Urteilsenthaltsamkeit. Sie meinten, man solle keine vorschnellen Gewissheiten behaupten, um innere Gelassenheit (Ataraxie) zu finden. Im späteren Skeptizismus ging es dann oft darum, Dogmatismus zu vermeiden und eine fortwährende Offenheit des Geistes zu bewahren[4].

Descartes selbst war allerdings kein Skeptiker im Sinne eines Nihilisten, der an gar nichts glaubt. Sein Zweifel war methodisch, ein Werkzeug, um zu wirklich fundiertem Wissen zu gelangen. Er missbrauchte den Zweifel nicht, um in ewiger Ungewissheit zu schwelgen, sondern um falsches Wissen auszusieben und ein umso stabileres Gebäude der Erkenntnis zu errichten. Insofern könnte man sagen: Descartes praktizierte radikalen Zweifel, aber mit dem Ziel, am Ende vertrauenswürdiges Wissen zu gewinnen. Dieses Spannungsverhältnis zwischen Zweifel und Vertrauen wird auch im Zero-Trust-Konzept sichtbar.

„Vertrauen ist gut, Kontrolle ist besser“ – philosophisch betrachtet

Das eingangs erwähnte Sprichwort „Vertrauen ist gut, Kontrolle ist besser“ könnte aus dem Mund eines Skeptikers stammen – es spiegelt das Misstrauen gegenüber ungeprüfter Annahme wider. Philosophisch ließe sich ergänzen: Dennoch braucht auch der strengste Skeptiker irgendwann einen Ansatzpunkt des Vertrauens, um handlungsfähig zu sein. Descartes etwa vertraute schließlich auf die evidente Klarheit seines Cogito und baute darauf auf. Absolute Skepsis, die wirklich gar nichts gelten lässt, führt zu einem nihilistischen Stillstand; ein gewisses Minimum an Vertrauen in etwas (seien es Sinneseindrücke, logische Regeln oder – im Alltag – Mitmenschen) ist nötig, um überhaupt agieren zu können.

Damit sind wir an einem entscheidenden Punkt: Wie viel Zweifel ist gut – und wo braucht es Vertrauen? Im philosophischen Diskurs wird diese Frage seit Jahrtausenden debattiert. In Bezug auf IT-Sicherheit und Zero Trust stellt sie sich sehr konkret: Was gewinnen wir durch radikales Misstrauen innerhalb von Systemen, und was geht dabei vielleicht verloren?

Bevor wir darauf eingehen, fassen wir die Parallelen zwischen Zero Trust und dem philosophischen Skeptizismus zusammen:

Zero Trust als angewandter Skeptizismus

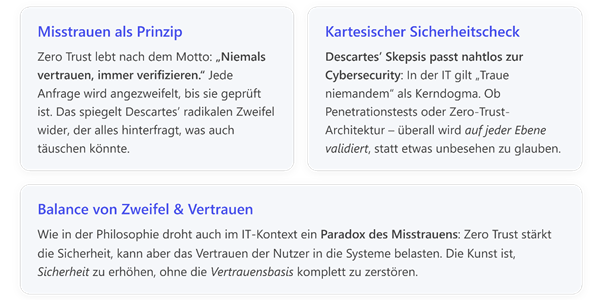

Schauen wir nun genauer darauf, wie die Zero-Trust-Prinzipien dem philosophischen Skeptizismus entsprechen – und wo Unterschiede liegen. Auffällig ist zunächst die gemeinsame Grundintuition des Misstrauens. In der IT-Sicherheit hat man erkannt: Jede Annahme kann falsch sein. Kein Netzwerksegment, kein Benutzerkonto und kein Gerät dürfen unkritisch als sicher angenommen werden. Diese Haltung ließe sich direkt von Descartes übernehmen, der postulierte, man solle alles für falsch halten, was auch nur den geringsten Anlass zum Zweifel bietet.

Tatsächlich wird Descartes im Technologie-Kontext explizit rezipiert: Sein Prinzip des generellen Misstrauens spiegelt sich in Leitsätzen wie „trust no one“ wider[5]. Zero-Trust-Architekturen folgen der Idee, Sicherheit auf jeder Ebene zu validieren[5] – ganz im Sinne Descartes’, der jede Schicht der Gewissheit prüfte. So wie Descartes davon ausging, dass alle externen Wahrnehmungen trügerisch sein könnten[5], so geht Zero Trust davon aus, dass jede Netzwerkverbindung potenziell unsicher ist, bis das Gegenteil bewiesen ist[1].

Man könnte sagen, Zero Trust ist „radikaler Zweifel“ als Sicherheitsarchitektur. Es gibt keine vorbeugenden Vertrauenszonen mehr. Früher galt ein interner Firmenrechner automatisch als vertrauenswürdig, ähnlich wie man unreflektiert seinen Sinnen glaubt. Zero Trust zertrümmert dieses Wohlfühlvertrauen: Legitimation muss ständig neu erworben werden, analog zu Descartes’ ständiger Suche nach Beweisen.

„Assume Breach“ = „Denke das Schlimmste“

Ein zentraler Leitsatz in Zero Trust ist Assume Breach, also „Gehe davon aus, dass du bereits gehackt wurdest“. Das klingt paranoid, hat aber eine konstruktive Funktion: Es zwingt dazu, jede Sicherheitsannahme zu hinterfragen. Dieser Ansatz erinnert stark an Descartes’ Gedankenexperiment des bösen Dämons, der ihn jederzeit täuschen könnte. Der Skeptiker antizipiert den schlimmsten Fall – keine seiner Überzeugungen könnte stimmen – und baut darauf seine Methode auf. Genauso antizipiert Zero Trust den schlimmsten Sicherheitsfall – der Feind sitzt schon im Netz – und gestaltet danach die Abwehrmaßnahmen.

Zum Beispiel: Anstatt darauf zu vertrauen, dass das interne Firmennetz sauber ist, plant ein Zero-Trust-Architekt die Infrastruktur so, als würde sich bereits Malware darin befinden: kritische Dienste werden isoliert, jede Kommunikation wird tiefergehend geprüft, Backup-Systeme sind vom laufenden Netz getrennt etc. Ständiger Zweifel an der Integrität der Umgebung führt zu einer robusteren, ausfallsicheren Gestaltung – ähnlich wie Descartes’ Zweifel an einzelnen Wahrnehmungen dazu führte, dass er stärker auf unbezweifelbare logische Klarheit setzte.

Validierung aller Komponenten

Descartes’ Methode war es, komplexe Probleme in kleine, prüfbare Komponenten zu zerlegen und jede einzeln zu untersuchen. In der IT-Sicherheit entspricht das dem Prinzip, jedes Element eines Systems einzeln abzusichern und zu testen. So wie ein Philosoph fragt „Kann ich dieser einzelnen Annahme trauen?“, fragt ein IT-Sicherheitskonzept: „Kann ich diesem einen Gerät oder diesem Login-Vorgang trauen?“ Wenn nein, werden Maßnahmen ergriffen (Authentifizierung, Monitoring, Isolierung).

Ein praktisches Beispiel ist das Konzept der Ethical Hacking und Penetrationstests. Hier setzen Unternehmen professionelle Skeptiker ein: Sicherheitsexperten, die das System angreifen und Schwachstellen ausfindig machen. Dieser Vorgang ist im Grunde institutionalisiertes Misstrauen – man vorausseht den möglichen Verrat der Systeme und provoziert ihn, um daraus zu lernen. Penetrationstests und Zero-Trust-Architektur folgen Descartes’ Maxime: Glaube nicht, dass dein System sicher ist, bevor du es nicht bis ins Letzte geprüft hast.

Im angesagten Bereich Chaos Engineering geht man sogar noch weiter: Man stört absichtlich die laufenden Systeme (z.B. schaltet zufällig Server ab, siehe Netflix’ Chaos Monkey)[5], um zu testen, ob alles robust genug gebaut ist. Das ist Descartes im Reinform: Nichts als gegeben hinnehmen, alles herausfordern.

Wonach dürfen wir überhaupt noch vertrauen?

Interessant ist, dass selbst das rigoroseste Zero-Trust-Modell einen gewissen Rest an Vertrauen benötigt – nämlich in die Mechanismen der Verifikation selbst. Hier zeigt sich eine philosophische Tiefe: Der skeptische Sicherheitsarchitekt muss zumindest den eigenen Prüfverfahren vertrauen können. Man vertraut etwa darauf, dass Kryptographie korrekt funktioniert, dass Multi-Faktor-Authentifizierung tatsächlich die Identität sichert, dass das Monitoring verlässliche Daten liefert. In Descartes’ Bild gesprochen: Nachdem man alles angezweifelt hat, braucht man ein neues Fundament, dem man vertraut – bei Descartes war das das denkende Ich; bei Zero Trust ist es z.B. eine PKI-Infrastruktur oder ein gut gesichertes Identitätsmanagement, dem man im Kern Glauben schenkt, um darauf den Rest aufzubauen.

Diese Analogie führt uns zur Ethik des Zweifelns im IT-Umfeld: Wo liegt das richtige Maß zwischen gesundem Misstrauen und notwendigem Restvertrauen? Und welche Konsequenzen hat es, wenn man die Schraube des Zweifels zu stark oder zu locker anzieht?

Vertrauen verloren? Das Paradox von Zero Trust

Zero Trust maximiert die sicherheitstechnische Kontrolle – doch was bedeutet das für das zwischenmenschliche und organisationale Vertrauen? Eine häufig diskutierte Sorge: Geht mit all der Kontrolle ein „gesundes“ Vertrauen der Mitarbeitenden untereinander und in ihre Arbeitsumgebung verloren? Anders formuliert: Führt radikaler Sicherheitszweifel zu einer Kultur des generellen Misstrauens, die ihrerseits negative Folgen hat?

Das Zero-Trust-Paradoxon

Interessanterweise wurde in der Sicherheitsbranche das „Zero-Trust-Paradox“ beschrieben[6]: Während wir versuchen, mittels „Traue niemandem“-Systemen die Sicherheit zu erhöhen, müssen die Menschen ironischerweise auf diese Systeme vertrauen[6]. Jeder technische Kontrollmechanismus erfordert, dass die Anwender und Administratoren ihm vertrauen – dass er korrekt funktioniert, sinnvolle Regeln umsetzt und einem echten Zweck dient[6]. Bricht dieses Vertrauen der Menschen in die Sicherheitsmaßnahmen, dann scheitert die Sicherheit trotz aller Technik[6].

Ein plakatives Beispiel: Eine Firma führt sehr strikte Zero-Trust-Regeln für Mitarbeitergeräte ein. Auf ihren Dienst-Laptops können Mitarbeiter nur noch freigegebene Anwendungen installieren, alle anderen Aktionen sind blockiert. Das erhöht objektiv die Sicherheit gegen Malware. Nun passiert aber Folgendes: Im stressigen Arbeitsalltag kommt es zu Situationen, wo ausgerechnet eine geblockte Aktion notwendig wäre (z.B. ein wichtiges Tool läuft aufgrund der Beschränkungen nicht). Wenn die IT-Abteilung hier nicht pragmatisch hilft, finden clevere Mitarbeiter vielleicht einen Weg, das Sicherheitssystem zu umgehen – weil sie ihrer Arbeitsumgebung nicht mehr vertrauen, ihre Aufgaben erfüllen zu können. Genau so geschah es in einem Szenario, wo Verkaufsmitarbeiter vor einer heißen Phase eigenmächtig eine unsichere App-Version installierten, da die neue (sicherere) Version instabil war[6][6]. In dem Moment, wo die Mitarbeiter Workarounds nutzen, war das Vertrauen in das offizielle System gebrochen – und die schöne Zero-Trust-Architektur letztlich unterlaufen[6].

Das Paradoxon lautet also: Zero Trust fordert von den Technologienutzern ziemlich viel Vertrauen ab, nämlich darauf, dass die strikten Regeln sinnvoll und zielführend sind. Wenn die Nutzer dieses Vertrauen nicht aufbringen (weil z.B. die Regeln als hinderlich erlebt werden), umgehen sie sie – und genau dann versagt die Sicherheit. Kein noch so ausgefeiltes Kontrollsystem kann eine „vertrauensfreie“ Umgebung erzwingen, denn Sicherheit ist letztlich immer auch ein sozialer Vertrag[6] zwischen Mitarbeitern und Sicherheitsverantwortlichen: Man hält sich an Regeln, weil man an deren Sinn glaubt. Wird dieser Glaube zerstört, bleiben die Regeln auf dem Papier und werden kreativ unterlaufen[6].

Ethik des Zweifelns vs. Pragmatik des Vertrauens

Was lernen wir daraus? Zunächst, dass es ein Zuviel an Kontrolle geben kann. Aus ethischer Sicht könnte man sagen: Ein Klima allgegenwärtigen Misstrauens ist problematisch. Mitarbeiter könnten das Gefühl entwickeln, ihnen werde pauschal nicht vertraut – jedes Bit, das sie senden, wird misstrauisch beäugt. Das kann eine Kultur der Entfremdung fördern, in der Sicherheitsregeln als Feind wahrgenommen werden. Die innere Kündigung gegenüber der Security Policy ist dann nicht weit: Man befolgt sie nur widerwillig oder sucht aktiv Schlupflöcher. So entsteht eine gefährliche Dynamik, in der die Intention der Sicherheit (Schutz durch Zweifel) ins Gegenteil umschlägt, nämlich in Unsicherheit durch Vertrauensverlust.

Eine ethische Betrachtung würde hier das Prinzip der Verhältnismäßigkeit einfordern: Zweifel ja, aber kein Generalverdacht. Zero Trust sollte nicht bedeuten, dass man seinen Kollegen moralisch misstraut oder jede Handlung unter Verdacht stellt. Es bedeutet vielmehr ein strukturelles, systemisches Misstrauen – ein Unterschied. Ethik des Zweifelns in der IT heißt: “Traue keiner Anfrage, egal von wem sie kommt, ohne technische Prüfung”, aber es heißt nicht “unterstelle jedem Kollegen böse Absichten”. Dieser Unterschied muss in der Kommunikation und Unternehmenskultur klar sein. Sonst kann Zero Trust als persönliche Kränkung empfunden werden („Man hält uns wohl alle für Idioten oder Verräter“).

Wie kann man also Zweifel und Vertrauen ins rechte Lot bringen? Die Praxis zeigt einige Ansätze:

- Transparenz & Erklärung: Mitarbeiter sollten verstehen, warum bestimmte Zero-Trust-Maßnahmen existieren. Wenn klar ist, dass z.B. Multi-Faktor-Authentifizierung nicht da ist, um sie zu schikanieren, sondern um Angriffe abzuwehren, steigt die Akzeptanz. Kommt doch Frust auf, sollte Feedback ernst genommen und geprüft werden, ob die Maßnahme verhältnismäßig ist[6][6].

- Kontextuelle Regeln: Wie in der Philosophie die Skeptiker nicht wahllos auf allem rumhacken, sondern vor allem dort zweifeln, wo es angebracht ist, sollte auch Zero Trust maßgeschneidert eingesetzt werden. Nicht jede Tür muss mit fünf Schlössern gesichert sein[6]. Ein wohlüberlegtes Level an „Reibung“ – sprich Sicherheitsüberprüfung – soll genau dort wirken, wo es nötig ist, und sonst möglichst wenig stören[6][6]. Das erfordert Risikoabschätzung: Hochriskante Aktionen bekommen hohe Hürden, Alltagsaktionen möglichst niedrige[6]. So erhalten die Mitarbeiter einerseits Schutz, spüren aber andererseits, dass ihnen nicht grundlos Steine in den Weg gelegt werden.

- Vertrauensanker bieten: Ganz ohne Vertrauen funktioniert kein System. Unternehmen können „Inseln des Vertrauens“ schaffen, wo den Mitarbeitern bewusst Verantwortung übertragen wird. Zum Beispiel könnten erfahrene Kollegen erweiterte Rechte mit entsprechenden Auflagen bekommen – man zeigt ihnen: Wir vertrauen euch, diese Tools umsichtig zu nutzen. Oder wie im geschilderten Fall: Statt die Mitarbeiter zu gängeln, könnten Manager eine offizielle Möglichkeit bekommen, in Notfällen eine Policy temporär auszusetzen (mit Protokollierung)[6]. Dadurch fühlen sich die Leute ernst genommen und als Teil der Sicherheitslösung, nicht als Problem. Im genannten Blog-Beispiel hätte ein solches Vertrauenszugeständnis (Rollback-Button mit Genehmigung) vermutlich die wilde Umgehungsaktion verhindert[6].

- Kultur des gemeinsamen Ziels: Am Ende müssen alle verstehen, dass Sicherheit ein gemeinsames Ziel ist. Zero Trust darf nicht „die da von der IT“ gegen „uns Mitarbeiter“ ausspielen, sondern es muss vermittelt werden: Wir alle profitieren davon, wenn wir vorsichtig sind. Wenn diese Kultur etabliert ist – eine Kultur, in der man z.B. verdächtige Beobachtungen sofort meldet, in der Regelverstöße offen angesprochen statt vertuscht werden – dann wird Zero Trust quasi zum Vertrauensprojekt. Klingt paradox: ein Misstrauens-System als Vertrauenssache. Aber genau das ist der Clou – und hier berühren wir die Ethik: Es geht darum, dass das systemische Misstrauen ethisch verträglich eingebettet wird, nämlich in wechselseitigem persönlichem Vertrauen und Verantwortungsbewusstsein.

Fazit: Zweifel, der Sicherheit schafft – und die Frage des Maßes

Die Philosophie des Zweifelns lehrt uns, nichts als selbstverständlich hinzunehmen. Im Kontext der IT-Architektur hat dieser Leitsatz in Form des Zero-Trust-Modells einen sehr konkreten Niederschlag gefunden. Zero Trust bedeutet, jede Annahme über Sicherheit zu hinterfragen: Ist der Nutzer wirklich der, der er vorgibt zu sein? Hat dieses Gerät wirklich (noch) Zugriff verdient? Warum sollte ein interner Server per se vertrauenswürdig sein? Durch dieses bewusste Infragestellen jeder Annahme entsteht ein deutlich robusteres Sicherheitsniveau. Selbst wenn ein Angreifer einen Weg ins System findet, stößt er an der nächsten Hürde wieder auf Zweifel und muss sich erneut „beweisen“, was ihn hoffentlich stoppt.

Doch die Ethik des Zweifelns mahnt zugleich zur Mäßigung. Ein absoluter, pauschaler Zweifel kann destruktiv wirken – in der Philosophie führt er zu Erkenntnispessimismus, in Organisationen zu Vertrauensverlust. Ausbalanciert wird er durch sinnvolle Vertrauensanker. Das Zero-Trust-Modell darf nicht bedeuten, dass Menschen einander gar nicht mehr trauen; es bedeutet, dass Technologie keinen Vertrauensvorschuss bekommt, ohne Kontrolle. Zwischen Menschen hingegen bleibt Vertrauen ein sozialer Schmierstoff, der erhalten bleiben muss, gerade damit die Sicherheitsmaßnahmen greifen.

Ein treffendes Schlussbild liefert ein IT-Experte: „Wir haben eine Zero-Trust-Welt gebaut, die vollständig auf Vertrauen läuft“[6]. Das klingt paradox, fasst aber zusammen, dass Technik misstrauisch, Menschen kooperativ sein sollten. Die Ethik des Zweifelns in der IT verlangt also zweierlei: Wir sollen unsere Systeme ohne naive Annahmen designen – Vertrauen verdient nur, wer geprüft ist. Gleichzeitig sollen wir uns bewusst sein, dass Regeln nur wirken, wenn die Menschen dahinter stehen. Vertrauen ist gut, Kontrolle ist besser? Vielleicht müsste man heute sagen: Kontrolle ist unerlässlich, aber gegenseitiges Vertrauen bleibt die Voraussetzung, damit Kontrolle akzeptiert wird.

Letztlich ist Descartes’ Lehre auch hier zutreffend: Er wollte durch Zweifel Gewissheit gewinnen, nicht alles in Unsicherheit stürzen. Zero Trust will durch Zweifel Sicherheit gewinnen – wenn wir es klug anstellen, gelingt dies, ohne das „soziale Vertrauen“ komplett zu opfern. Es ist eine Gratwanderung, aber eine, die wir gehen können: mit klarem Verstand, guter Kommunikation und dem Bewusstsein, dass der Zweck – unsere digitale Welt sicherer zu machen – diesen Aufwand lohnt.[5][6]

References

[1] Was ist Zero Trust? Prinzip, Vorteile & Herausforderungen | safeREACH

[2] BSI – Zero Trust – Zero Trust

[3] 75% of Data Breaches Involve Human Error, Yearly Verizon … – MeriTalk

[5] Descartes‘ Skepticism and Its Modern Resonance

[6] The Zero-Trust Paradox: Why Security Still Runs on Trust