-

Patchwork-Philosophien der Silicon-Valley-Vordenker – Eine kritische Analyse

In der Tech-Branche ist es beinahe zum Trend geworden, Ideen großer Philosophen und religiöser Traditionen aufzugreifen, sich mit AI eine ‚Reader’s Digest‘ Version erstellen zu lassen und sich aus diesen Versatzstücken ein persönliches Weltbild zusammenzumischen[1]. Die zugrunde liegenden Werke werden in diesen Patchwork-Philosophien oft aus dem ursprünglichen Kontext gerissen und dienen dazu, die Visionen der…

-

Anwendung von Perrows Sicherheitsgrundsätzen auf die Security

In komplexen technischen Systemen treten Störungen und Unfälle oft unvermeidlich auf – Charles Perrows Theorie der „Normalen Unfälle“ (Normal Accidents) erklärt, warum das so ist. Doch lassen sich die für die Safety (Betriebssicherheit) entwickelten Prinzipien auch auf die Security (Schutz vor Angriffen) übertragen? Dieser Artikel untersucht die Gemeinsamkeiten und Unterschiede zwischen Safety und Security und…

-

Die existenzialistische Bedrohung: Cybersecurity im Licht des Existenzialismus – Was bedeutet es, in einer digitalen Welt „sicher“ zu sein, wenn Unsicherheit zum menschlichen Grundzustand gehört?

Unsere moderne Welt ist tiefgreifend digitalisiert – von der Kommunikation über Finanzen bis hin zur kritischen Infrastruktur ist fast jeder Lebensbereich vernetzt. Diese allumfassende Vernetzung schafft einerseits neue Möglichkeiten, bringt andererseits jedoch eine nie dagewesene Verwundbarkeit mit sich. Je stärker wir uns auf digitale Technologien verlassen, desto größer wird unsere potenzielle Angriffsfläche für Cyberbedrohungen[1]. Inmitten…

-

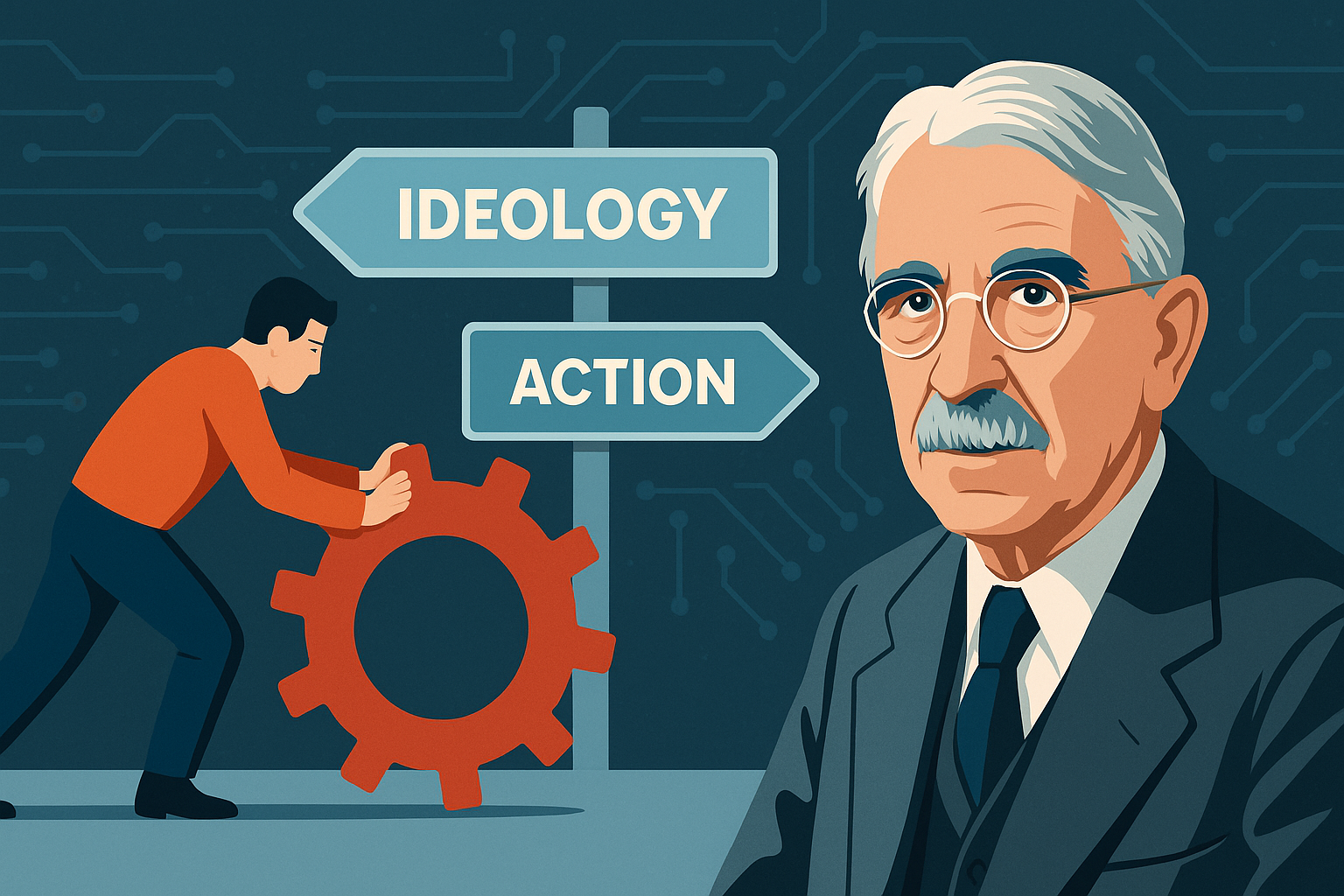

Pragmatismus in der Cyber Defense: Handeln vor Ideologie – Wie ein pragmatischer Ansatz hilft, Sicherheitsprobleme effektiv zu lösen

„Der sicherste Computer der Welt hat keine Netzwerkzugänge, keine User und liegt in einer Kiste vergraben.“ Diese pointierte Aussage kursiert seit Langem in der IT-Sicherheit. Sie verdeutlicht ein zentrales Dilemma: Maximale Sicherheit lässt sich theoretisch erreichen, macht das System praktisch aber unbrauchbar. In der realen Welt müssen Organisationen einen Mittelweg finden zwischen strengster Absicherung und…

-

Die Ethik des Zweifelns: Zero Trust und philosophischer Skeptizismus

Vertrauen ist gut, Kontrolle ist besser – dieses Sprichwort bringt auf den Punkt, was das Zero-Trust-Sicherheitsmodell in der IT propagiert. Statt blindem Vertrauen herrscht methodischer Zweifel: Kein Gerät, kein Benutzer und keine Anfrage werden als vertrauenswürdig angenommen, ohne vorherige Prüfung. Interessanterweise spiegelt dieser Ansatz eine uralte philosophische Haltung wider – den Skeptizismus, insbesondere in der…

-

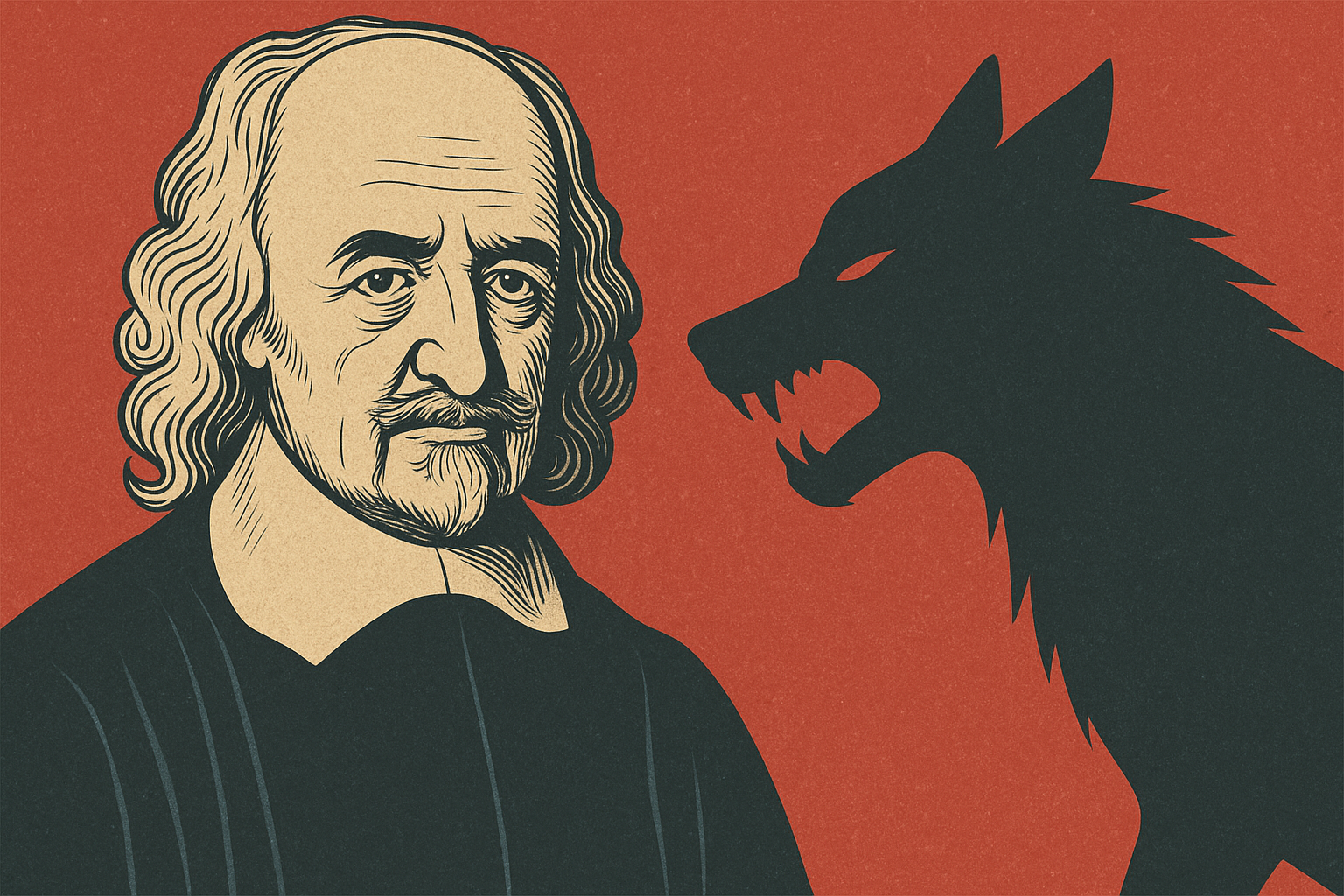

Die Philosophie der Angst: Hobbes im Cyberkrieg – „Der digitale Mensch ist dem digitalen Menschen ein Wolf“?

Thomas Hobbes skizzierte im 17. Jahrhundert ein düsteres Bild des Naturzustands der Menschheit: „bellum omnium contra omnes“ – ein „Krieg aller gegen alle“, in dem Angst das vorherrschende Gefühl ist und „der Mensch dem Menschen ein Wolf“. Leben ohne staatliche Ordnung sei „einsam, armselig, ekelhaft, brutal und kurz“, denn ohne Gesetze und übergeordnete Autorität würde…

-

Tugendethik in der IT-Sicherheit: Charakter statt Checkliste – Was würde Aristoteles einem CISO raten?

In der IT-Sicherheit verlassen sich viele Organisationen auf Regelwerke und Checklisten (z.B. Sicherheitsrichtlinien, Compliance-Vorgaben) oder auf Kosten-Nutzen-Kalküle im Risikomanagement. Diese entsprechen den klassischen ethischen Ansätzen der Deontologie (Pflichtethik) und des Utilitarismus (Konsequentialismus). Tugendethik hingegen bildet einen „dritten Weg“: Statt nur zu fragen „Was muss ich tun?“ (Regel) oder „Was bringt den größten Nutzen?“ (Konsequenz), fragt…

-

Kritische Theorie und Cyber: Machtstrukturen im Sicherheitsdiskurs – Wer definiert eigentlich, was „sicher“ ist?

In der öffentlichen Debatte um Cybersicherheit erscheinen Begriffe wie Gefahr, Schutz und Überwachung oft als scheinbar neutrale Konzepte. Doch wer bestimmt, was „sicher“ ist und welche Maßnahmen dafür legitim sind? Aus Sicht der Kritischen Theorie – insbesondere der Frankfurter Schule um Max Horkheimer und Theodor W. Adorno – lohnt es sich, diese Fragen zu stellen.…

-

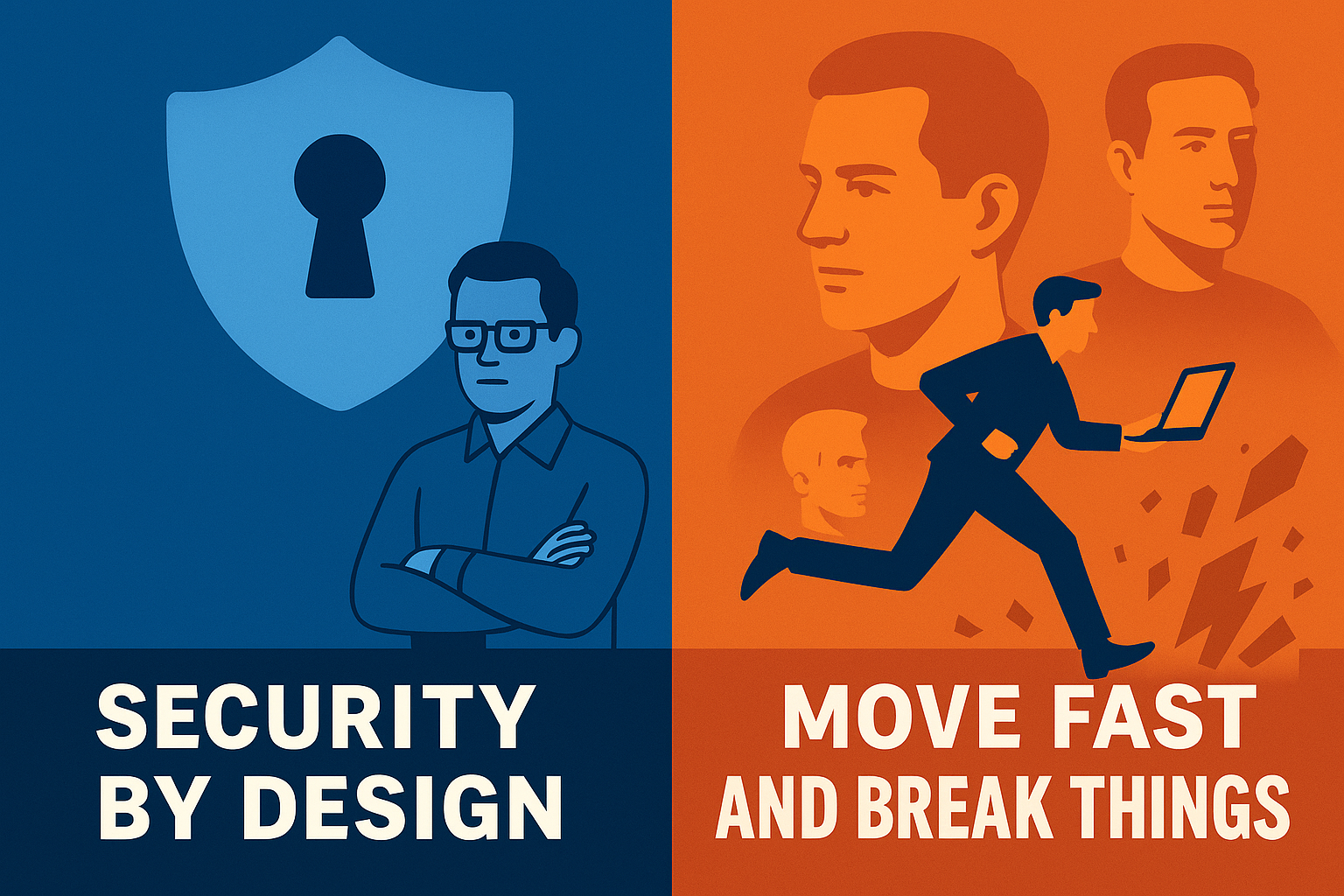

Security by Design vs. Move Fast and Break Things: Verantwortung in der Softwareentwicklung – Die philosophische Frage nach der Verantwortbarkeit von Innovation

In der Softwareentwicklung prallen zwei gegensätzliche Haltungen aufeinander. Auf der einen Seite steht Security by Design, ein Ansatz nach dem Vorsorgeprinzip: Software soll von Anfang an sicher und vorausschauend entwickelt werden, um Schaden präventiv zu verhindern. Auf der anderen Seite steht der radikale Innovationsdrang, oft verkörpert durch das Motto „Move Fast and Break Things“. Dieser…

-

Sicherheit als kultureller Wert: Ein Vergleich der Sicherheitskulturen – Wie formen unterschiedliche Weltbilder die Herangehensweise an Cybersecurity?

In der digitalen Ära ist Cybersicherheit mehr als nur eine technische Frage – sie spiegelt die kulturellen Werte und Weltbilder einer Gesellschaft wider. Sicherheit als kultureller Wert bedeutet, dass verschiedene Länder und Regionen unterschiedliche Ansichten dazu haben, wie viel Freiheit man für Sicherheit opfern sollte oder wie sehr der Staat eingreifen darf, um die digitale…